Despliegue de Ransomwares

Espero que hayas desayunado antes de ponerte a realizar este ejercicio , acuerdate de que cabe la posi bilidad de infectar toda tu red corporativa o la de tu casa , asi que no te saltes nigun paso.

bilidad de infectar toda tu red corporativa o la de tu casa , asi que no te saltes nigun paso.

Actualización

# sudo su

apt-get update

Comprobar el S.O.

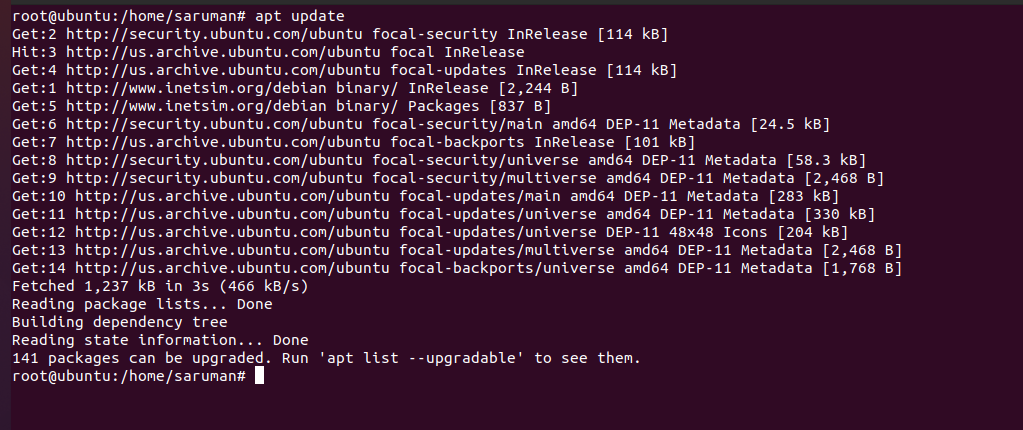

Bueno en primer lugar vamos a actualizar la maquina de ubuntu que vamos a utilizar como honeypost.

lsb_release -a

Como ves en mi caso esta es la version de mi ubuntu sobre la que voy a montar mi honeypost , en mi caso es la mas actualiza a día que he escrito esta documetación.

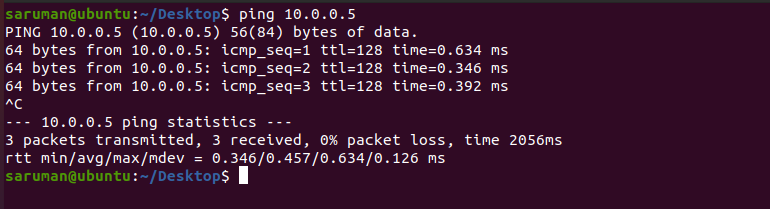

Conexion a internet

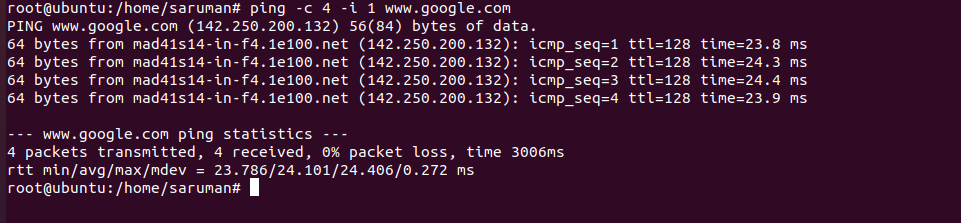

ping -c 4 -i 1 wwww.google.com

Finalmente comprobamos que tenemos conexion internet a la maquina.

Añadiendo inetsim

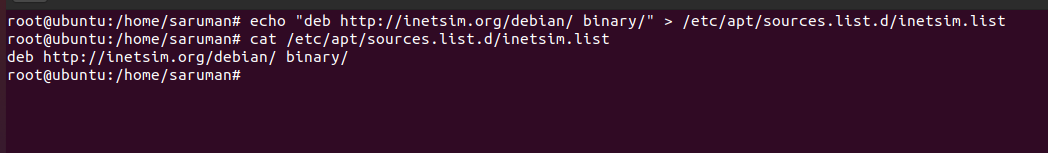

echo "deb http:///www.inetsim.org/debian/ binary/" > /etc/apt/sources.list.d/inetsim.list

Aqui añadimos el repositorio para descargar la herreminta de inetsim , demonio que levantara servicios falsos.

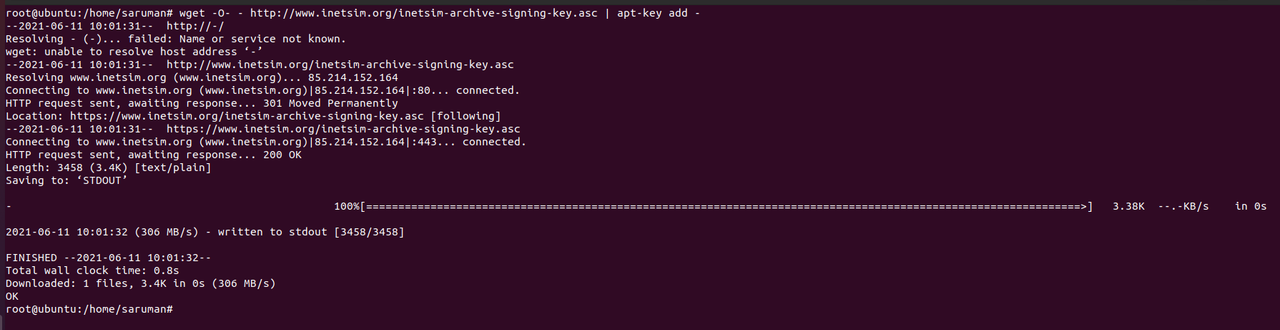

wget -O - http://www.inetsim.org/inetsim-archive-signing-key.asc | apt-key add -

Aqui añadimos la key de la herramienta ( Lo importante de este captura es que aparte de que funcione , tambien escriba el progama un “OK” ), fijate abajo a al izquierda.

sudo apt-get update

Una vez realizado estos cambios en el repositorio de sources , actualizamos la máquina.

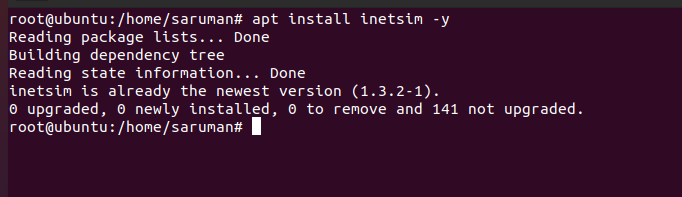

sudo apt-get install inetsim -y

Finalemente procedemos a descargar la herramienta.

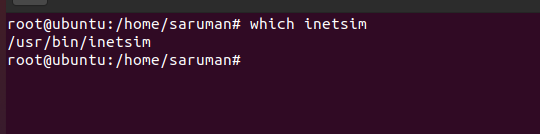

Como ves tengo el binario ya instalado en el sistema.

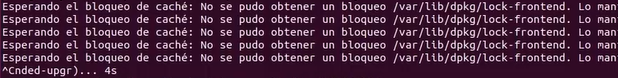

Solucionando problemas

fuser -vki /var/lib/dpkg/lock-frontend

(y/N) y

En caso que de que se este pisando procesos puedes con el comando fuser matar el proceso de manera forzada.

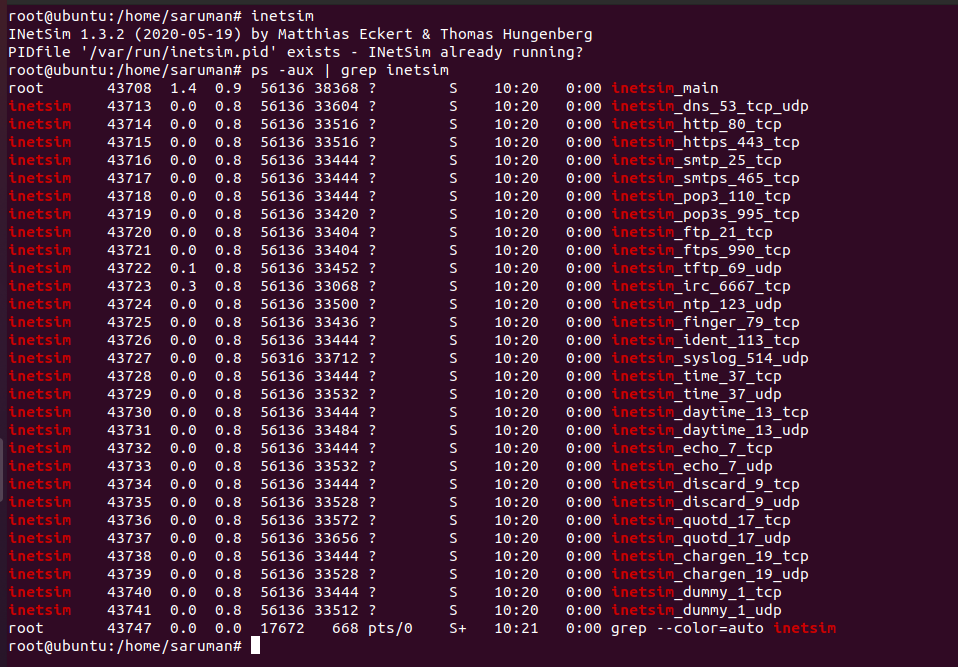

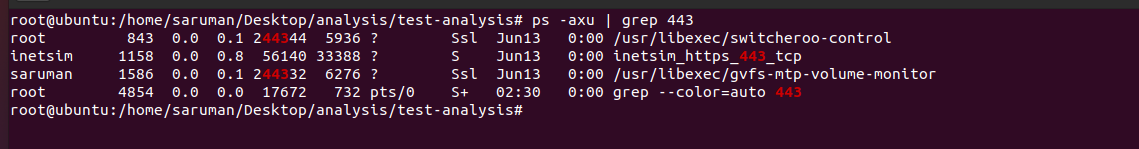

ps -aux | grep inetsim

Fijate que que la herramienta ya esta en ejecucion sin haber realizado nada previamente , asi que para ello voy proceder a apagar el demonio.

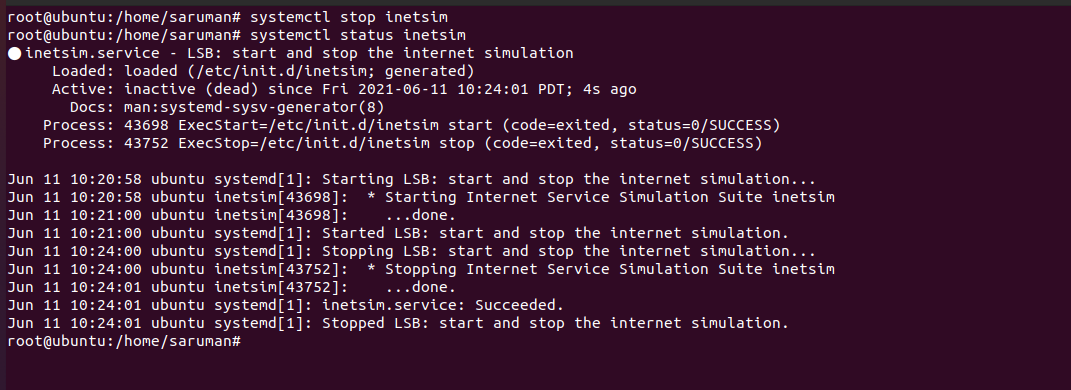

systemctl stop inetsim

systemctl status inetsim

Ahora si te fijas podemos ya ejecutar el inetsim , sin problema.

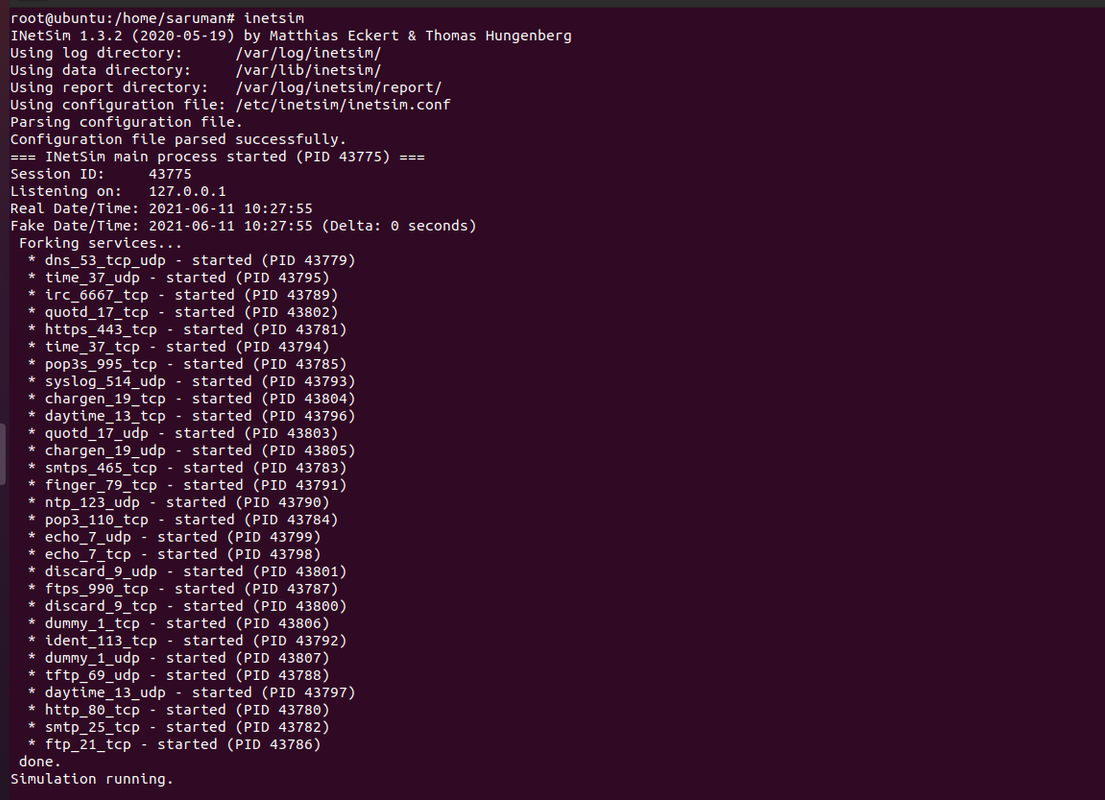

inetsim

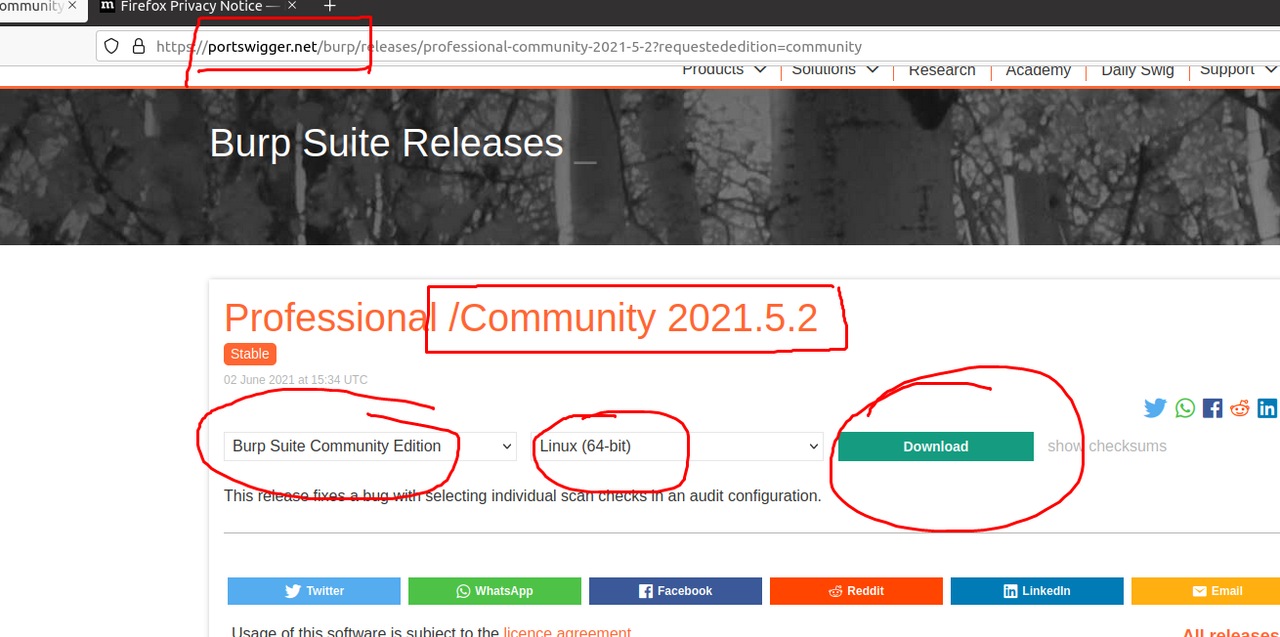

Descargando burpsuite

Ahora vamos a proceder a descargar el burpsuite , creo que es una herramienta que debera de sonar.

https://portswigger.net/burp/releases/professional-community-2021-5-2?requestededition=community

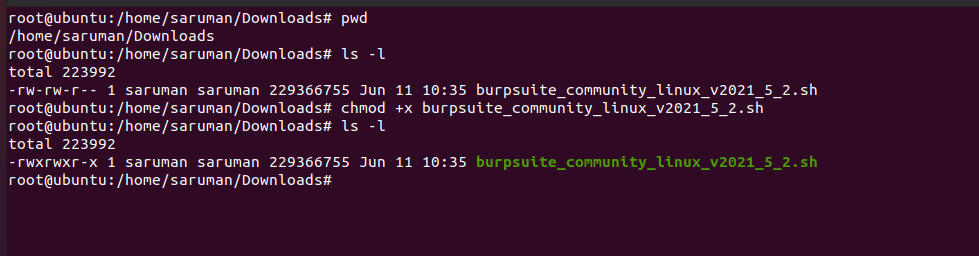

Ahora al fichero descargado le asignamos los permisos de ejecución para

# pwd

# ls -l

chmod +x <burpsuite-file>

# ls -l

Ahora al fichero descargado le asignamos los permisos de ejecución para

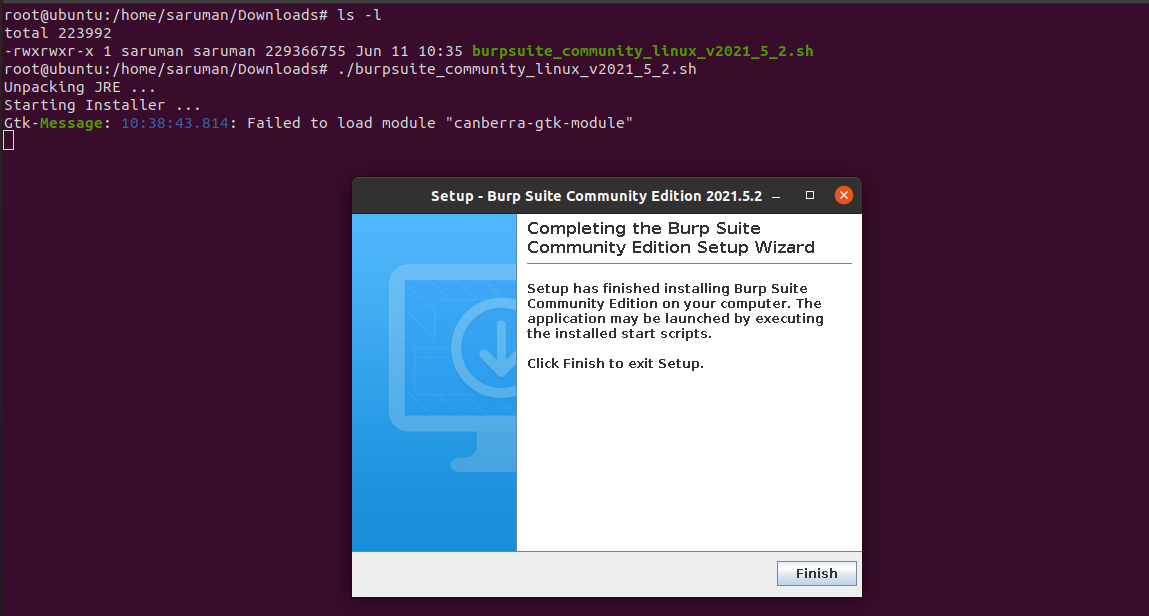

./<burpsuite-file>

En este punto ya tenemos lo necesario para contarle el internet a la maquina de ubuntu y ponerla en red interna.

IP Fija en ubuntu

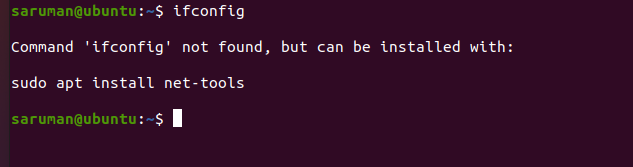

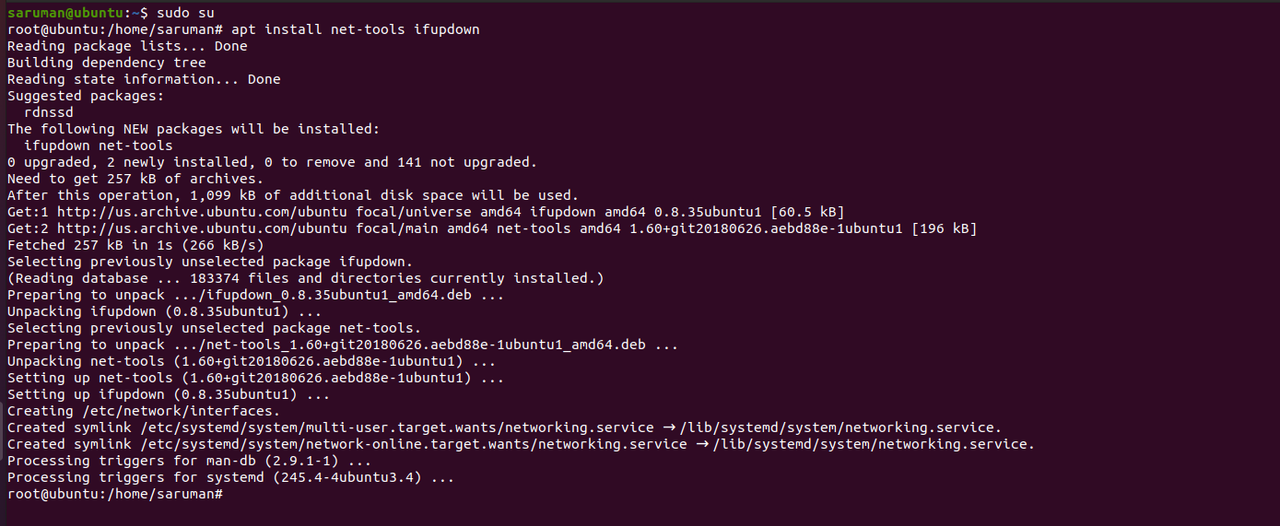

Fijate que en ubuntu no tenemos el ifconfig instalado , esto se debe como puedes leer a la falta de las net-tools , asi que vamos a intalar.

ifconfig

Fijate que aqui la instalamos ademas de apagar y encender el adaptador de red.

s

s

# sudo su

apt install net-tools ifupdown

Red Interna - Ubuntu

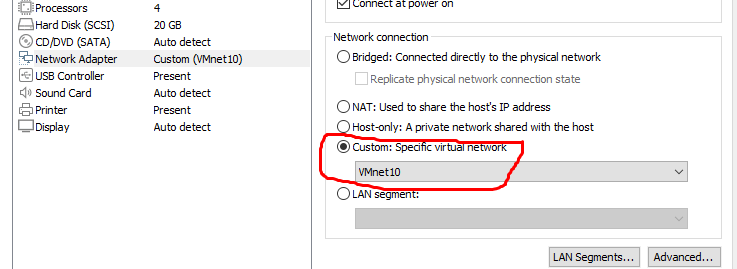

En este punto hemos de asignar la máquina en red interna.

En VMware se asigna en este sección , debes poner el mismo VMnet en ambas maquinas.

En VMware se asigna en este sección , debes poner el mismo VMnet en ambas maquinas.

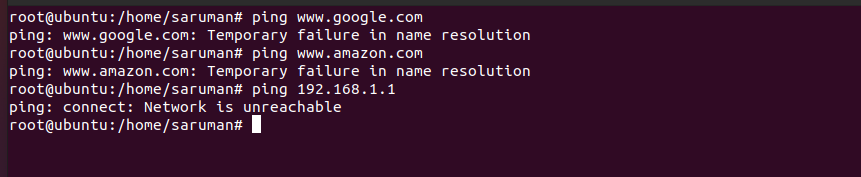

Fijate que ahora la maquina no tiene acceso a internet , asi es como debe de estar , esta parte es muy critica ya que si no esta asi , puede pivotar entre equipos de tu red personal o corporativa.

ping www.google.com

ping www.amazon.com

ping <IP-ROUTER>

IP Estatica - Ubuntu

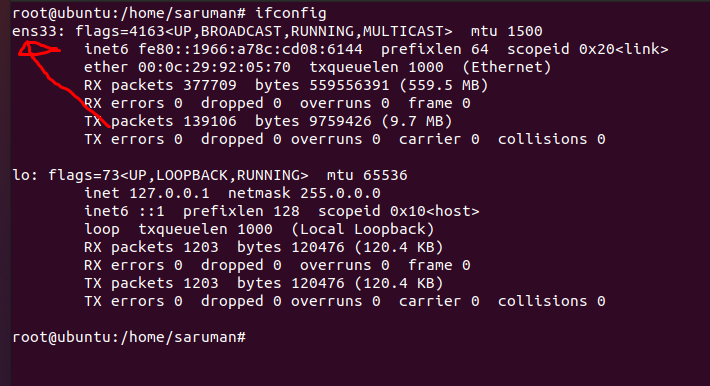

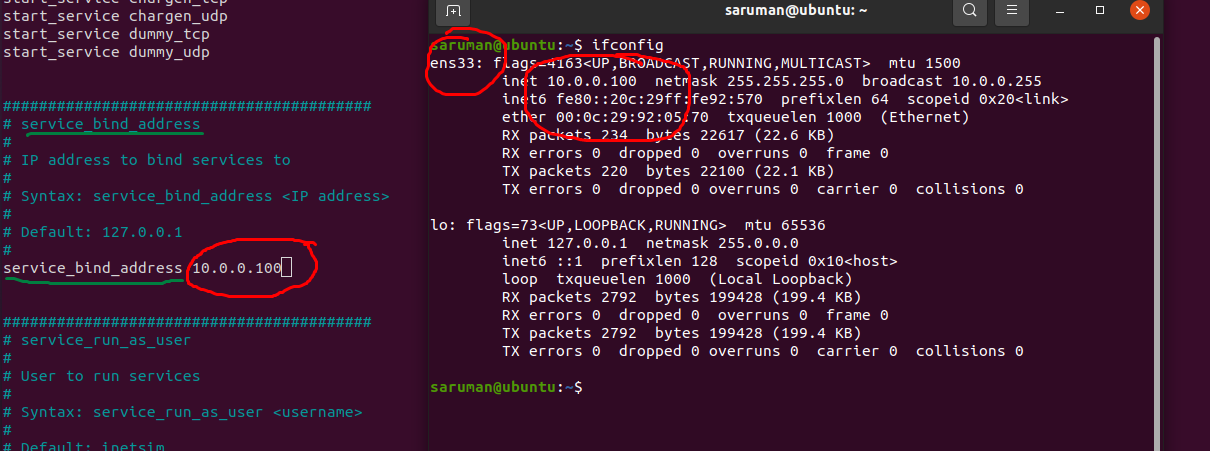

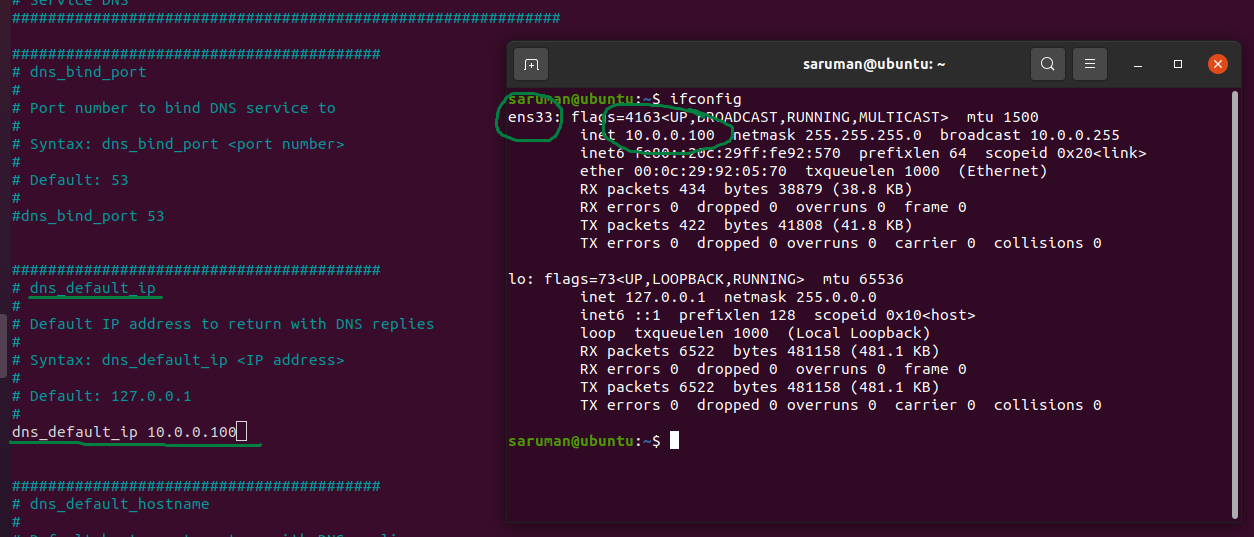

Una vez en red interna vamos asignar una IP estatica a la maquina de ubuntu. Fijate que ahora el comando ifconfig si funciona , debes de quedarte como señalo en la foto con el nombre de tu adaptador , en mi caso es “ens33”.

ifconfig

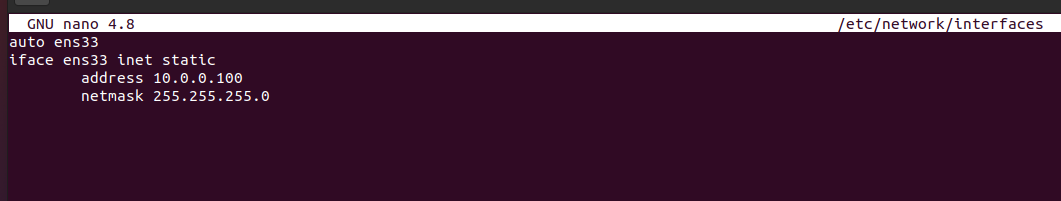

Ahora debemos editar el fichero de interfaces , para asignarle una ip fija

# nano /etc/network/interfaces

auto ens33

iface ens33 inet static

address <IPV4>

netmask <Mascara>

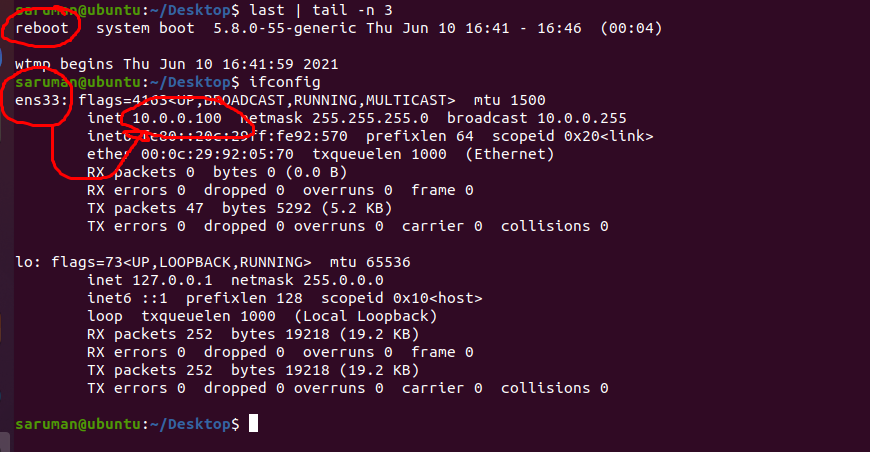

Ahora como ves , he reiniciado la maquina para que se apliquen los cambios y nos asigne una la ip fija que le hemos dado.

# reboot

# last ( Comando para ver los registros de sesión )

ifconfig

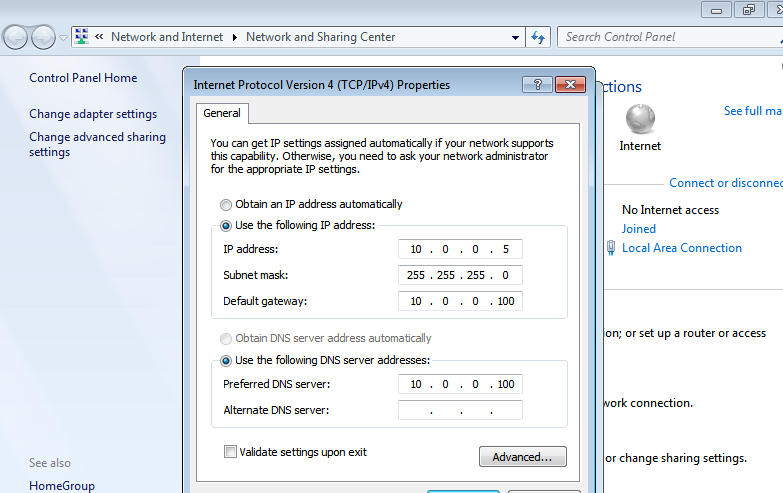

Red Interna cliente Windows

Como ves tengo mi maquina cliente de windows con una ip fija la cual apunta a la maquian de ubuntu como DNS.

# Configuraciones de redes

# Propiedades sobre el adaptador de red

# Protocolo de version IPv4

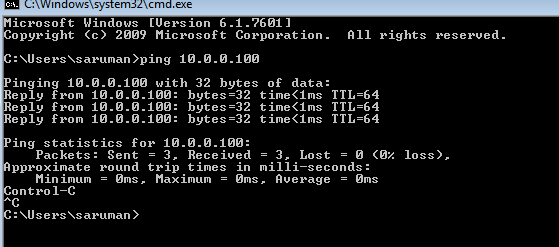

Como ves la maquina de windows puede ver perfectamente la máquina linux.

ping <IP-UBUNTU>

Y en la máquina la maquina ubuntu tambien ve la máquina windows.

ping <Windows-Cliente>

Que no se te olvide comprobar que la máquina de windows no tiene acceso a internet, para que al ser infectada no pivote el wanacry.

ping www.google.com

Recomendación

Si has llegado a este punto , es que tienes el laboratorio preparado para empezar a trabajar , asi que lo mejor es tomar una instantanea de ambas máquinas para no perder lo aprendido.

HAPPY HACKING!!

HAPPY HACKING!!

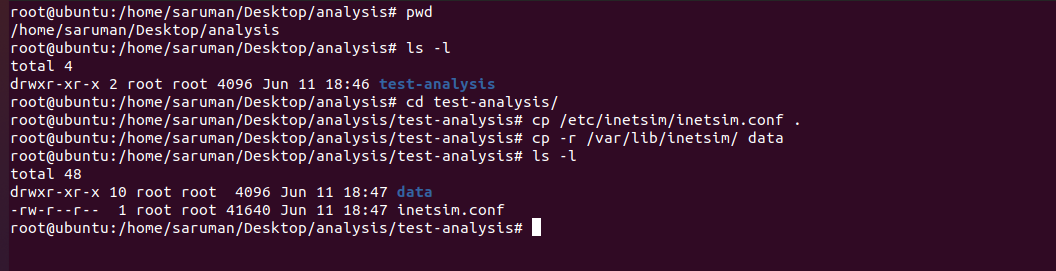

Preparativos de inetsim

Ahora necesitamos tener en mano una copia del fichero de configuración de inetsim , ademas de todos los binarios correspondientes a los servicios que va a levantar la herramienta.

# pwd

# ls -l

# cd <carpeta>

cp /etc/inetsim/inetsim.conf .

cp -r /var/lib/inetsim/ data

# ls -l

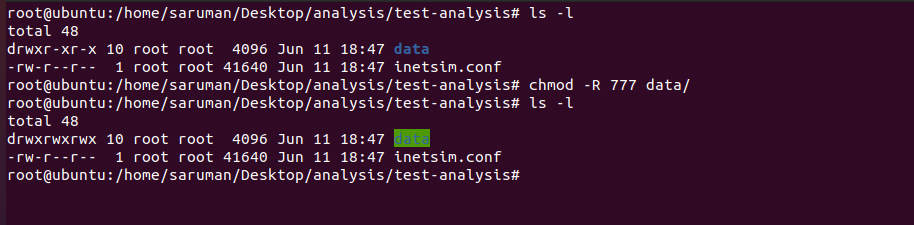

Finalmente le asignamos los permisos necesarios a los binarios a ejecutar el servicio , con un permiso “700” bastaría.

chmod -R 777 data

Configuración del DNS-RESOLVED

Debemos en este apartadado asignar nuestra ip de la maquina ubuntu. Aqui le estamos a inetsim que toma nuestra ip como el serividor DNS , por lo tanto nosortros mismos somo los que vamos a traducir el tráfico.

s

s

nano inetsim.conf

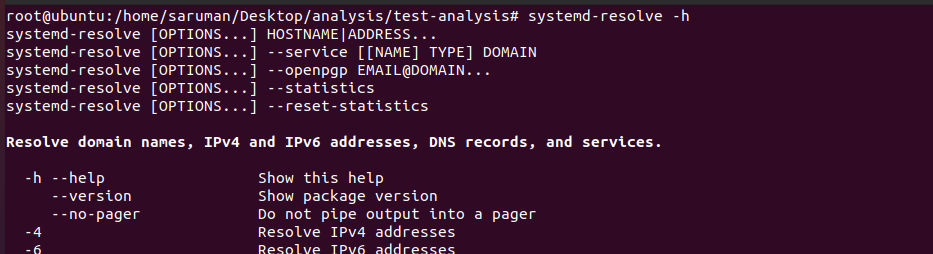

Para que podamos hacer eso , debemos deshabilitar el demonio de resolucion dns de nuestra máquina , este es el demonio , supongo que te sonara de la tradución del fichero /etc/hosts.

systemd-resolve -h

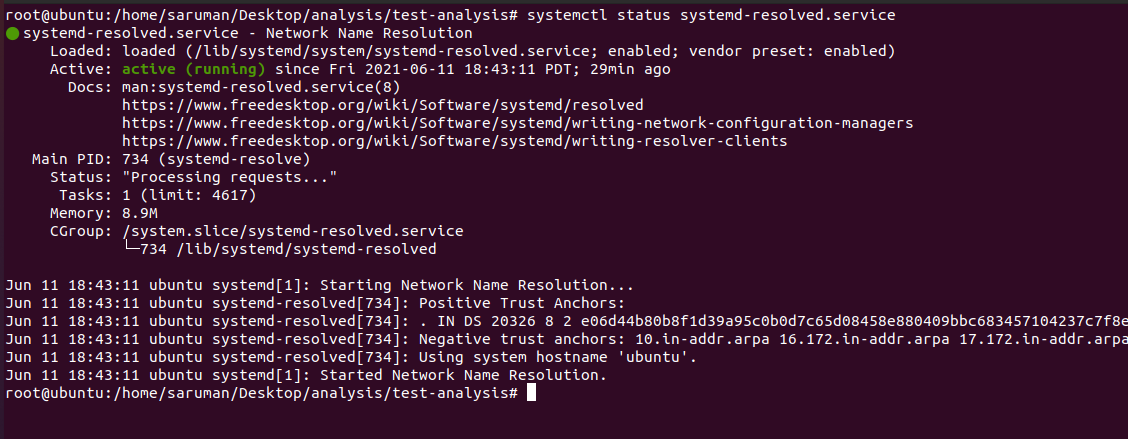

Como ves el serivicio esta levantado y corriento perfectamente , por lo tanto para que funciones nosotros como DNS desde inetsim , debemos apagarlo.

systemctl status systemd-resolved.service

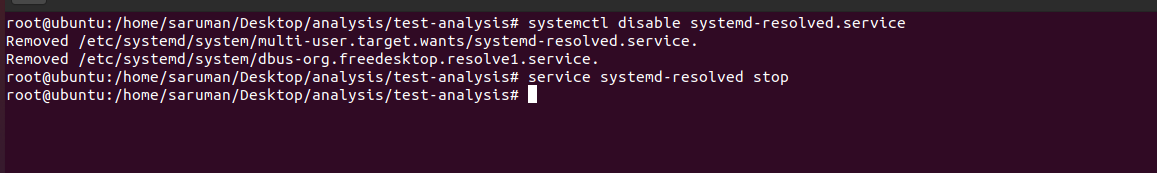

Aqui vamos a deshabilitar el servicio para que no vuelva funcionar durante un arranque , ademas de para su funcionamiento actual.

systemctl disable systemd-resolved.service

service systemd-resolved stop

Configuración del HTTP-RESOLVED

Necesitamos asignar una ip correspiende a la DNS que va a resolver los nombre de dominio.

nano inetsim.conf

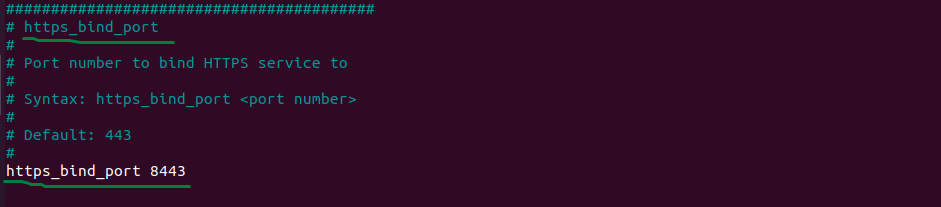

Configuración HTTPS-HTTP PORTs

En este punto debemos asignar un puerto diferente al que va estar utilizando burpsuite a modo de proxy por que tunelizar las peticiones.

nano inetsim.conf

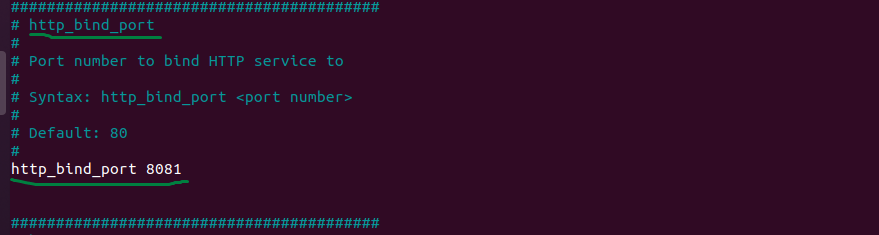

Y realizamos lo mismo para las peticiones sin certificados SSL.

nano inetsim.conf

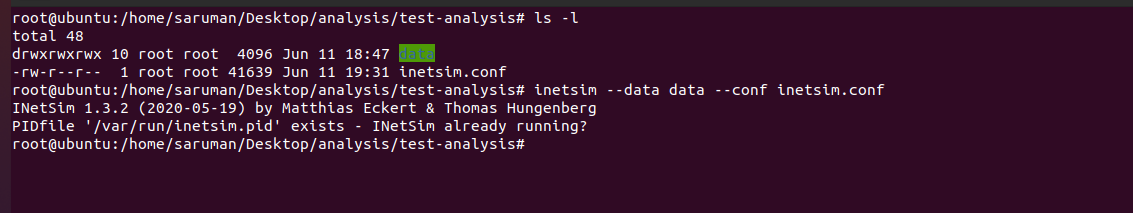

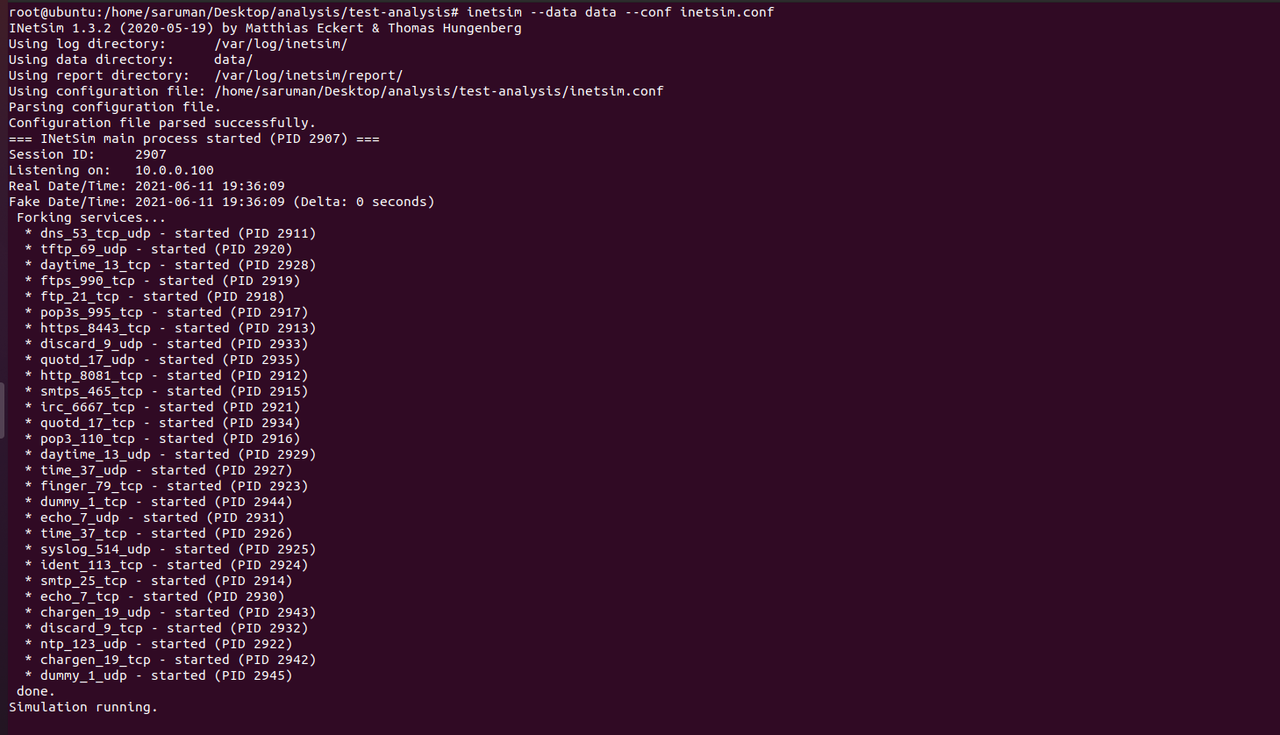

Ejecucion del inetsim

Aqui vamos a proceder a ejecutar el inetsim pero con los ficheros que nostros hemos modificado , si te peta como me ha hecho ami , vamos a realizar lo siguiente.

inetsim --data <fichero-binarios> --conf <fichero-configuración>

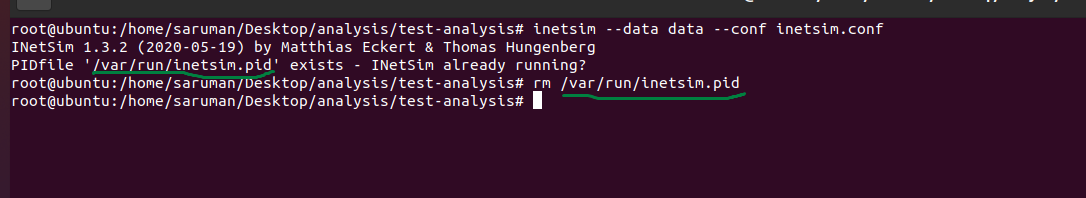

Fijate que lo que hago es borrar dicho fichero.

rm /var/run/inetsim.pid

Finalemente ya esta en funcionamiento.

inetsim --data <fichero-binarios> --conf <fichero-configuración>

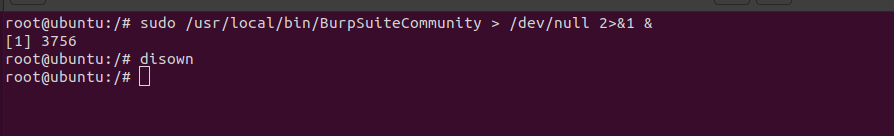

Configuración del burpsuite

Vamos ahora a levantar el burpsuite , acuerdate hacerlo como root para que podamos trabajar sobre los topports, y ten en cuenta que ese es el path donde me quedo ami el burpsuite , sino esta ahi en tu caso puede que /opt lo tengas instalado.

which /usr/local/bin/BurpSuiteCommunity

sudo /usr/local/bin/BurpSuiteCommunity > /dev/null 2>&1 &

disown

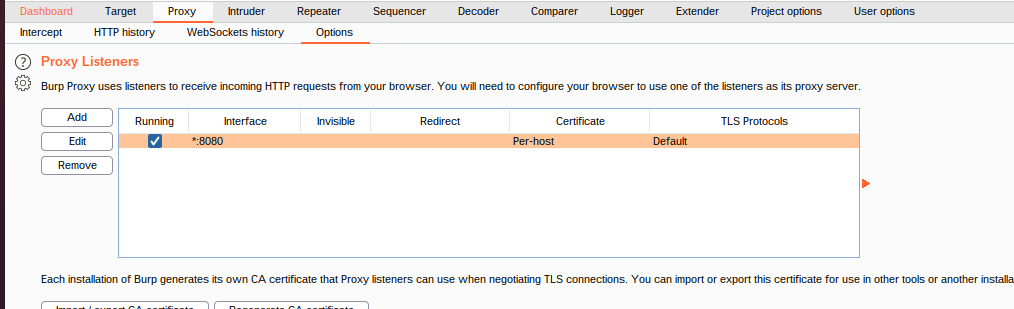

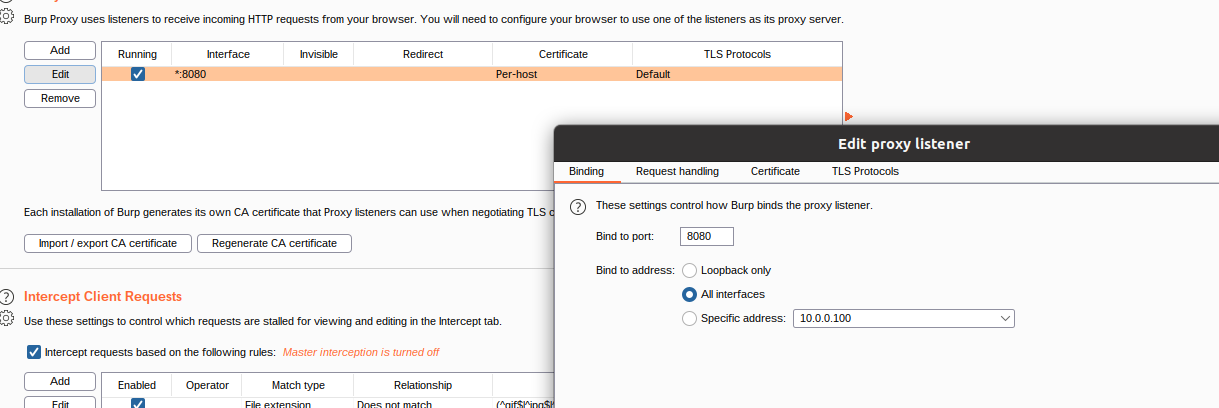

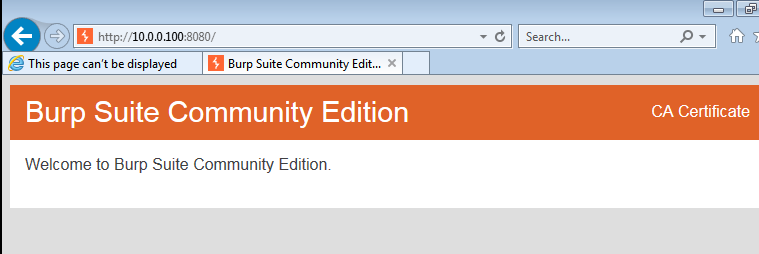

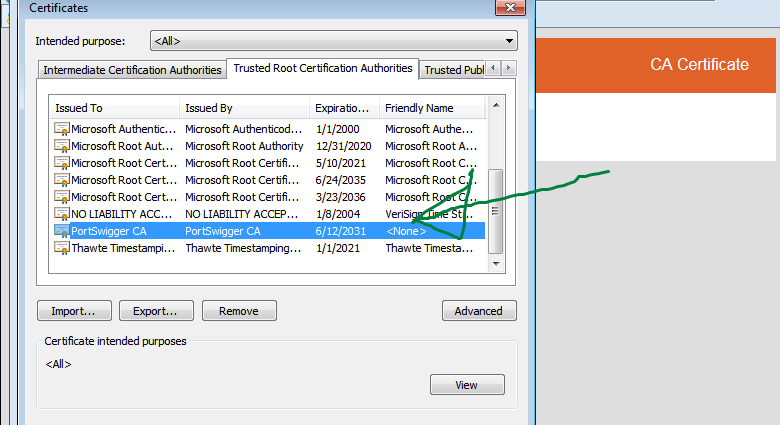

Tenemos que tener esta configuración , en la que este el burpsuite escucha por todas la intefaces de nuestra máquina , todas las conexiones entrantes por el puerto 8080.

Añadiendo certificado en Windows7

Vamos a añadir el certificado de burpsuite autofirmado para que sea capaza hacer peticiones HTTPS nuestra maquina de windows.

1.Internet options

2.Content

3.Certificates

4.Trusted Root Certifation Authorites

5.Import

6.Next

7.Browse

7.1 All File (*.*) >> Para poder ver el fichero.

8.Next X2

9. Finish

Y asi quedaría nuestro certificado correctamente instalado.

Ultimos preparativos en burpsuite

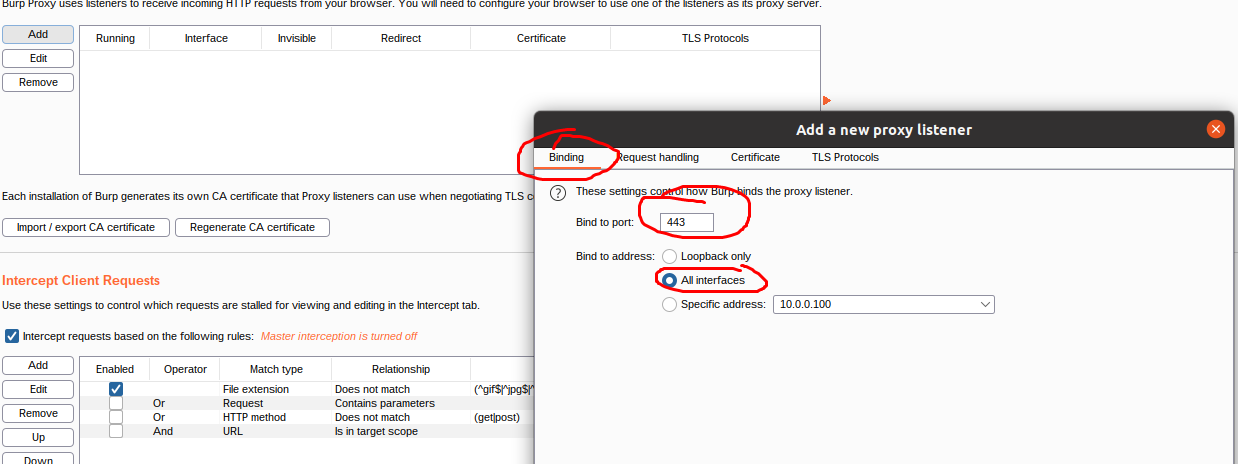

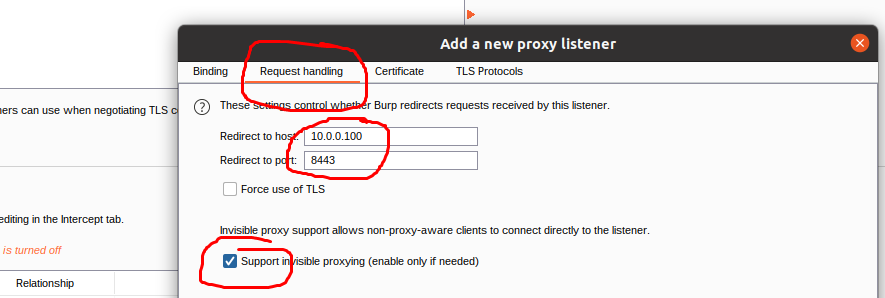

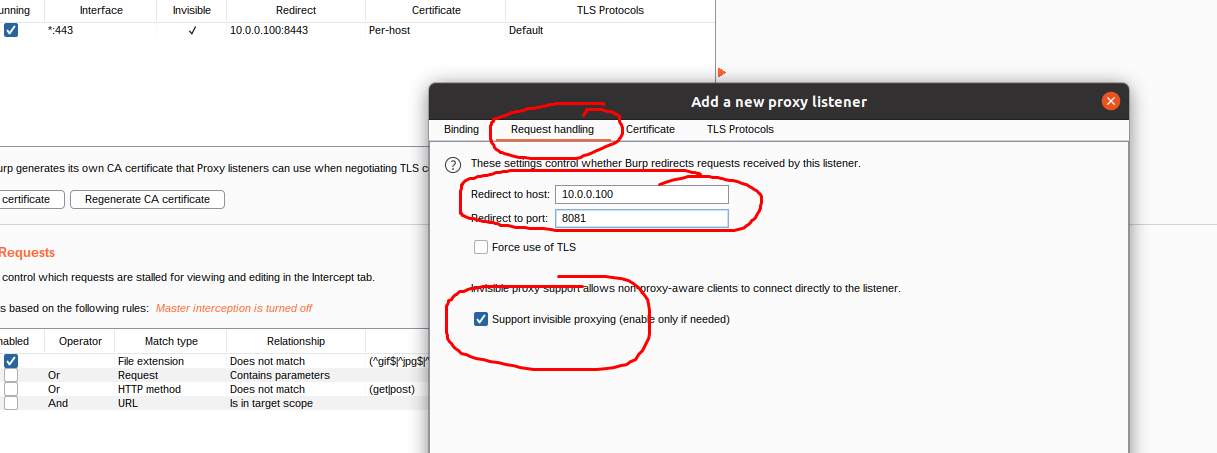

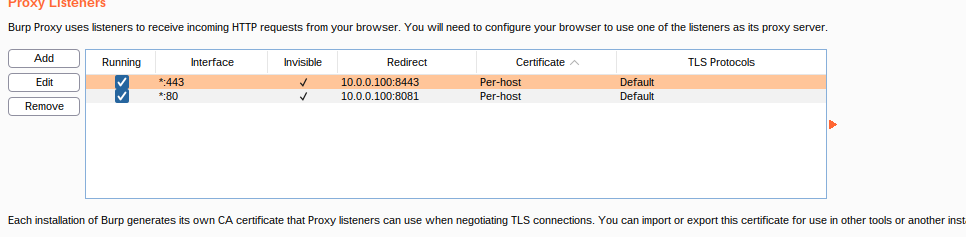

Ahora debemos agregar la configuración correspondiente del burpsuite redirigiendo el tráfico a inetsim . Aqui escuchamos todas las peticiones HTTPS entrantes y las redirigimos a intesim.

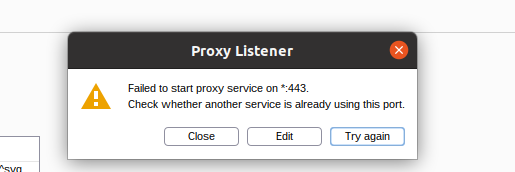

Fijate que en mi caso ha petado y es debido a inetsim , esta utilizando este puerto.

pa -aux | grep 443

kill -9 <PID-PROCESS-HTTPS>

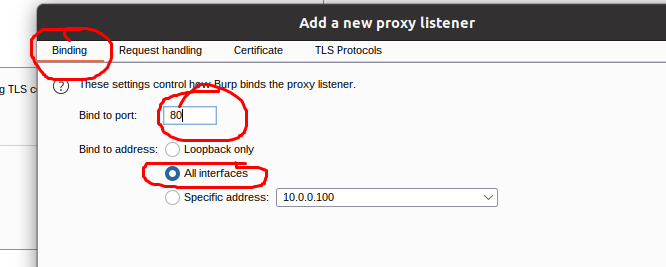

Ahora vamos a hacer el redireccionamiento para el puerto 80 el servicio HTTP en el burpsuite apuntando a la configuración que le hayamos asignadno.

Finalmente tendrias que verlo asi.

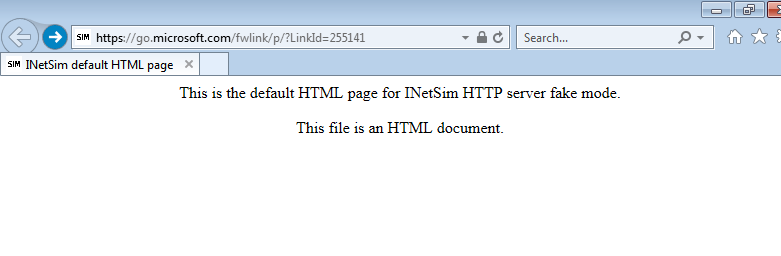

En este punto debes volver a ajececutar el inetsim , fijate que tanto por https y http funciona las peticiones.

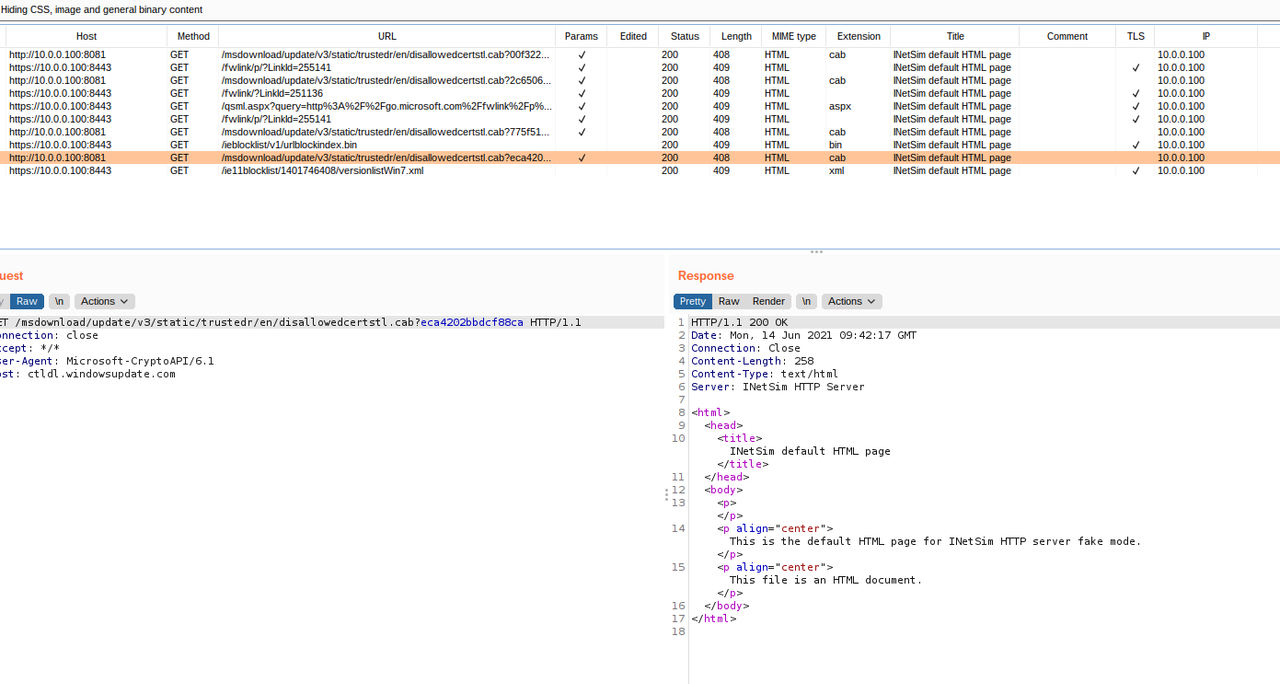

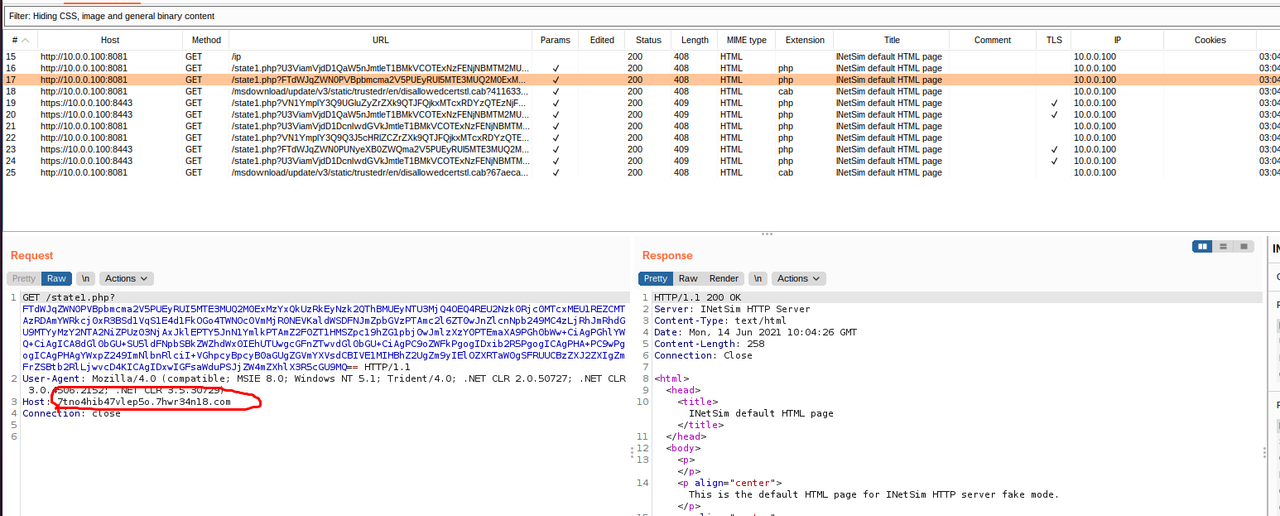

Y que en el burpsuite las peticiones podemos leerlas.

Infectando la Máquina

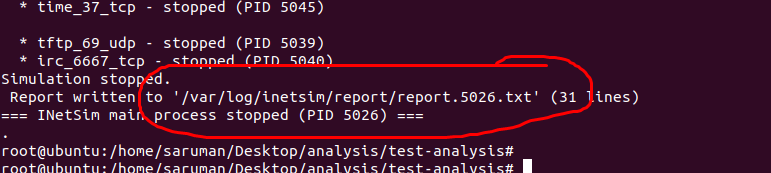

Fijate que si cancelamos el inetsim , se nos abre un fichero de log , te recomiendo borrarlo siempre , para que no lo confundas y tampoco ocupe espacio.

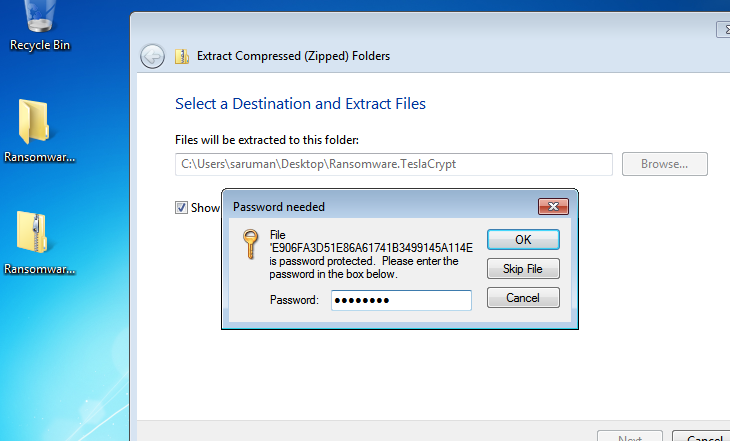

Le damos clic derecho y extraer todo , la contraseña es “infected”.

https://github.com/ytisf/theZoo/tree/master/malwares/Binaries/Ransomware.TeslaCrypt

https://github.com/ytisf/theZoo/tree/master/malwares/Binaries/Ransomware.TeslaCrypt

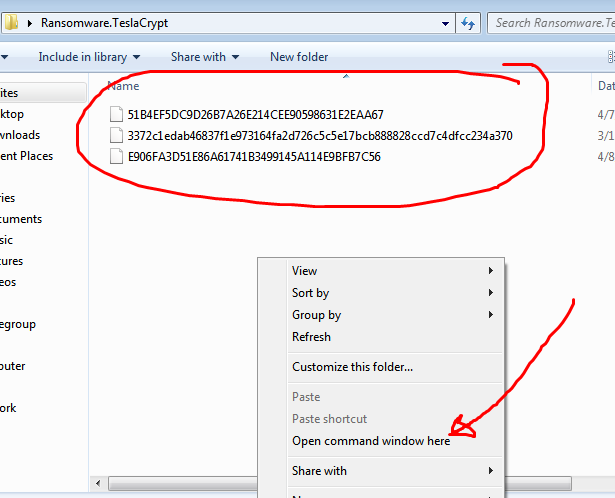

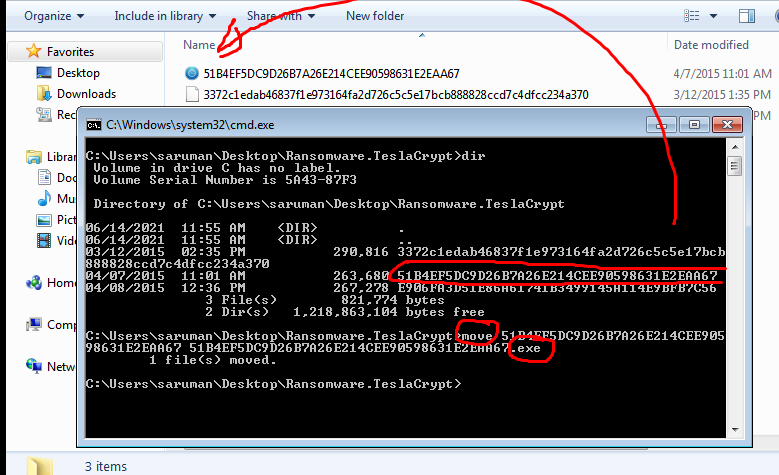

Vamos a presionar “SHITF + CLIC DERECHO” , para abrir una consola en esa carpteta , y renombrar el malware a “malware.exe” , esto tambien lo podemos hacer habilitando las vista de las extensiones de ficheros.

Renombramos el fichero y como ves el icono le ha cambiado.

move malware malware.exe

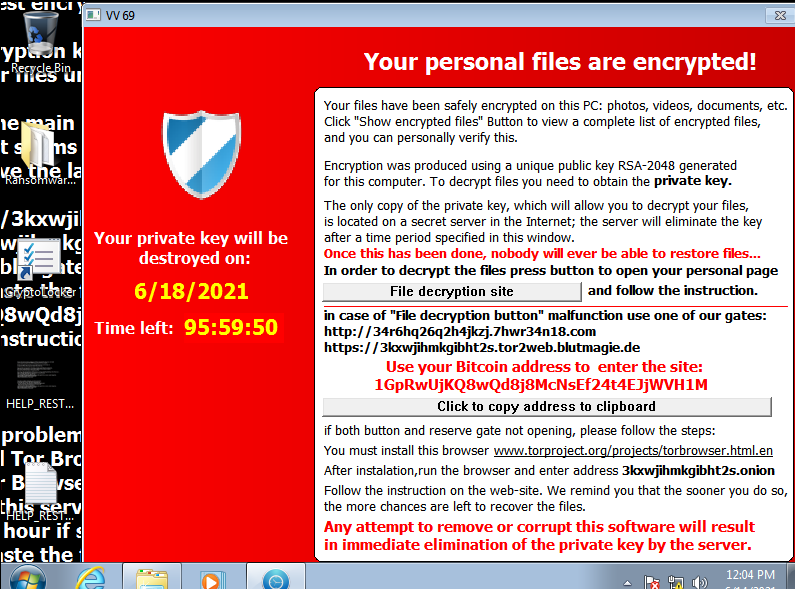

Como ves se nos acaba de infectar el pc XD.

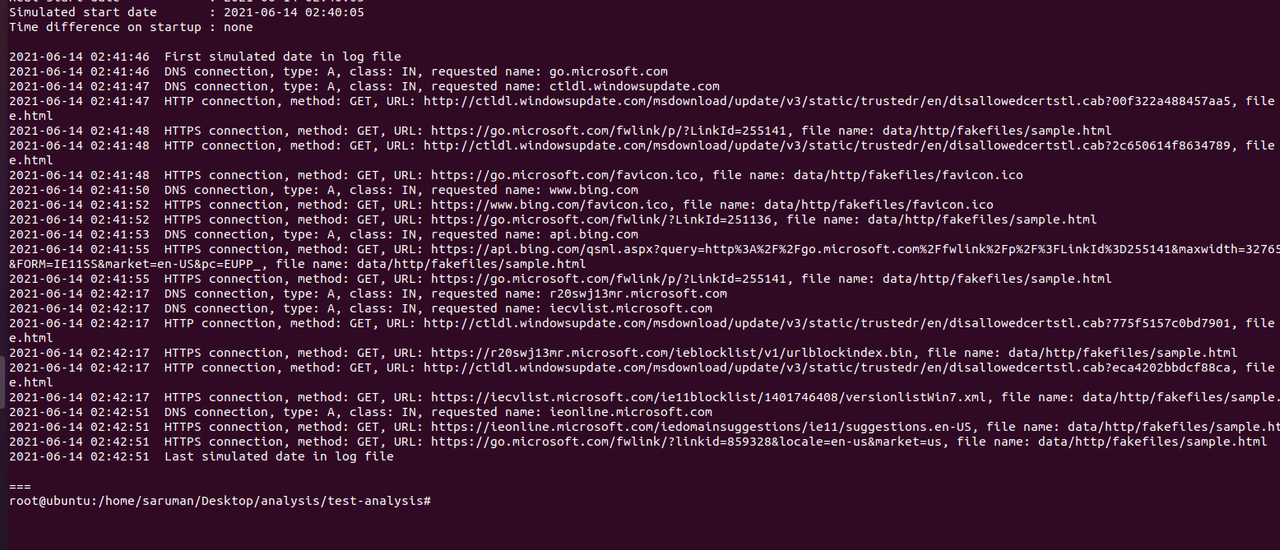

Fijate que en burpsuite puedes ver los nombre de dominios a los que apunta, no dejan de ser servicios que te permite conectar a la red sin tener tor instalado.

https://www.redeszone.net/tutoriales/seguridad/ataques-command-and-control/

https://www.redeszone.net/tutoriales/seguridad/ataques-command-and-control/

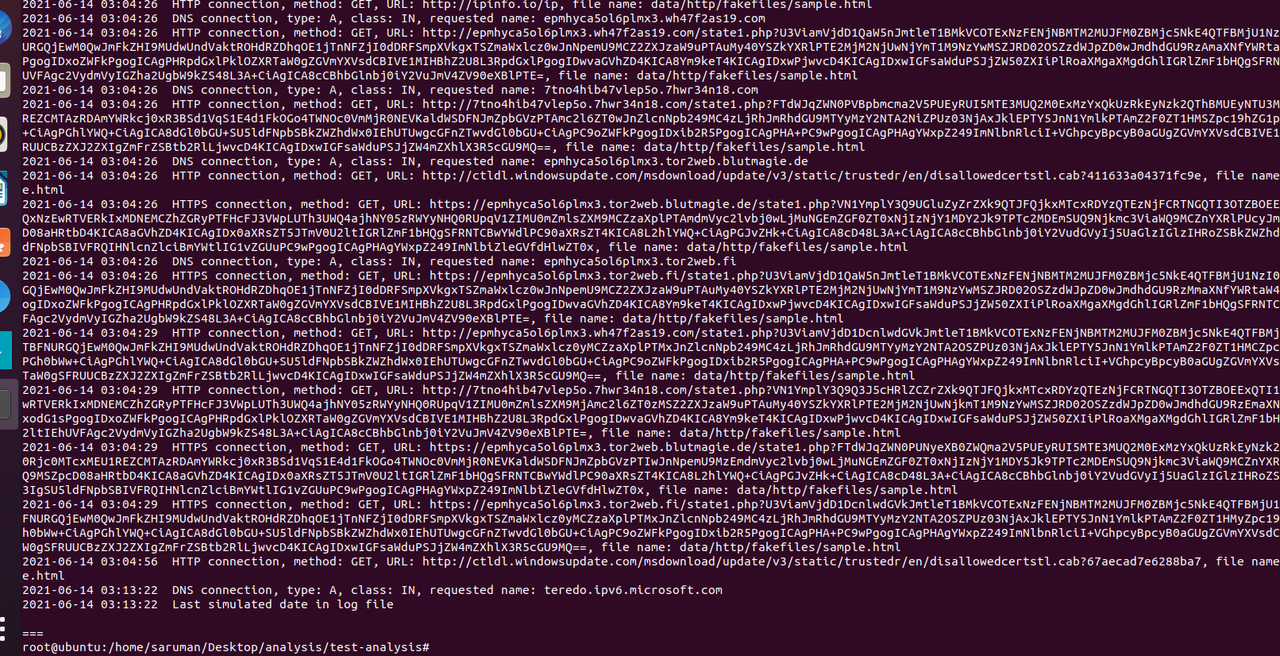

Fijate que el fichero de registros de inetsim , tambien tiene detalles de las peticiones que se le han hecho a un servicios, es curisoso saber a que serivicios a inentando tirar , por si era un malware esta orientado a un usuario o entorno corporativo , queriendo a su vez pivotar por vulnerabilidades títipicas como NTML Releay en DCs.